ОС Unix

ВГТУ

2024-12-03

Введение в UNIX

Multics

Multics (Multiplexed Information and Computing Service) была одной из первых операционных систем, разработанных в конце 1960-х и начале 1970-х годов. Она была разработана совместными усилиями Massachusetts Institute of Technology (MIT), Bell Labs (подразделение компании AT&T) и General Electric (GE).

Вот некоторые ключевые аспекты Multics:

Многофункциональность: Multics была задумана как многофункциональная операционная система, предназначенная для обслуживания большого числа пользователей, обеспечивая им одновременный доступ к различным ресурсам.

Безопасность: Безопасность была одним из ключевых принципов разработки Multics. Система включала многоуровневую систему безопасности с разграничением доступа, что делало её одной из самых безопасных на своё время.

Сегментация памяти: Multics впервые внедрила концепцию сегментации памяти, что позволяло программам работать с большими объемами памяти.

Мультиплексирование: Система Multics позволяла одновременное обслуживание множества пользователей путем мультиплексирования ресурсов.

Командный интерфейс: Multics представила командный интерфейс пользователя (CLI), который стал предшественником современных командных оболочек.

Влияние на развитие UNIX: Multics оказала непосредственное влияние на разработку UNIX. Некоторые из идей, примененных в Multics, были адаптированы и внедрены в UNIX, включая мультипроцессорную систему безопасности и сегментацию памяти.

Несмотря на свою значимость, Multics не получила широкого распространения в коммерческом мире из-за своей сложности и высокой стоимости. Тем не менее, многие из идей и концепций, разработанных в Multics, оказались важными для развития операционных систем в целом.

Обзор истории развития UNIX

UNIX является одной из самых важных и влиятельных операционных систем в истории информационных технологий. Её история насчитывает более полувека и представляет собой захватывающий путь от скромных начал до глобального влияния. Вот краткий обзор ключевых моментов развития UNIX:

Начало (1960-е годы):

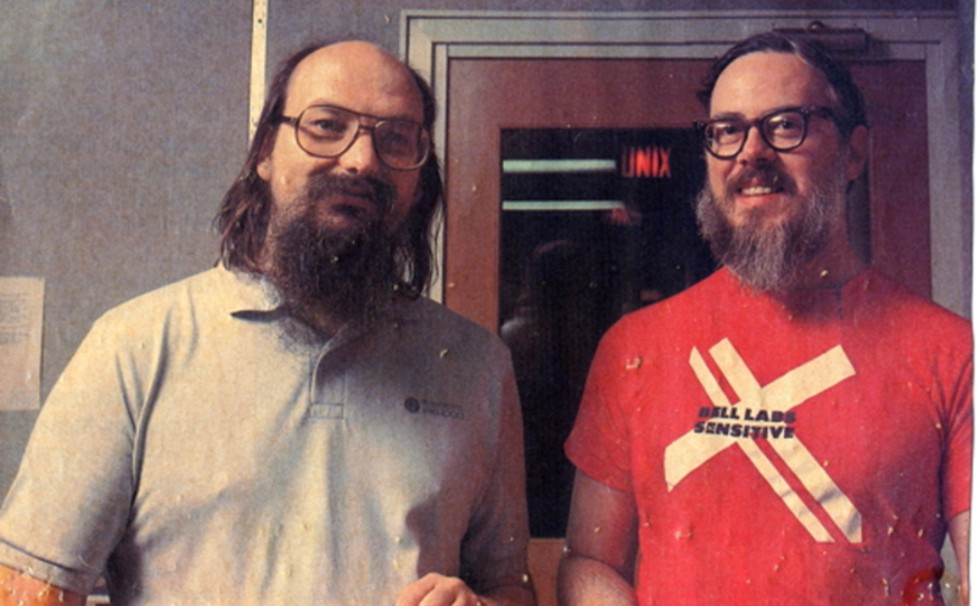

UNIX была разработана в AT&T Bell Laboratories в конце 1960-х годов. Важнейшие фигуры, стоявшие за созданием UNIX, включают в себя:

- Кен Томпсон: Кен Томпсон является одним из основных создателей Unix. Он работал в Bell Labs вместе с Деннисом Ритчи над созданием первой версии Unix в 1969 году. Томпсон также разработал первую версию текстового редактора Unix “ed” и командную оболочку.

- Деннис Ритчи: Деннис Ритчи также работал в Bell Labs вместе с Кеном Томпсоном над созданием Unix. Ритчи разработал язык программирования C, который стал основным языком программирования для Unix. Ритчи также внес значительный вклад в разработку ядра Unix и многих ее системных утилит.

- Дуглас Макилрой: Дуглас Макилрой присоединился к проекту Unix в 1973 году и внес значительный вклад в разработку текстового редактора “em” и системы управления версиями “source code control system” (SCCS).

- Билл Джой: Билл Джой присоединился к проекту Unix в 1977 году и разработал текстовый редактор “vi”, который по сей день остается одним из самых популярных текстовых редакторов Unix. Джой также внес значительный вклад в разработку сетевых протоколов TCP/IP и системы управления файлами NFS.

- Стив Бурнс: Стив Бурнс работал в Bell Labs над разработкой версии Unix, которая стала известна как BSD (Berkeley Software Distribution). Бурнс внес значительный вклад в разработку сетевых протоколов TCP/IP и системы управления файлами NFS.

Это только некоторые из ключевых разработчиков Unix, и в разработке этой операционной системы принимало участие множество других талантливых инженеров и ученых

Исходная цель UNIX была создать простую и гибкую операционную систему для многозадачных вычислительных систем.

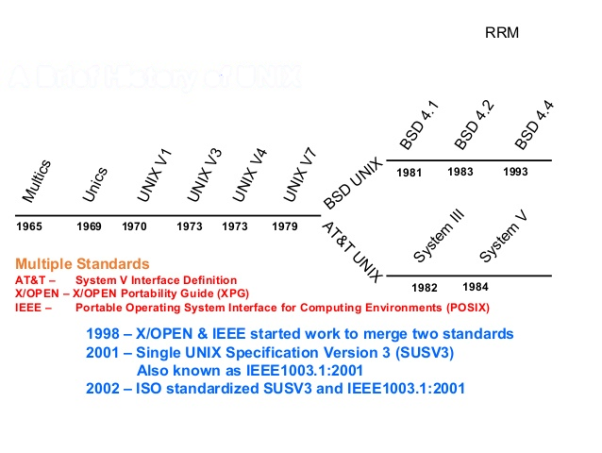

Развитие (1970-е годы):

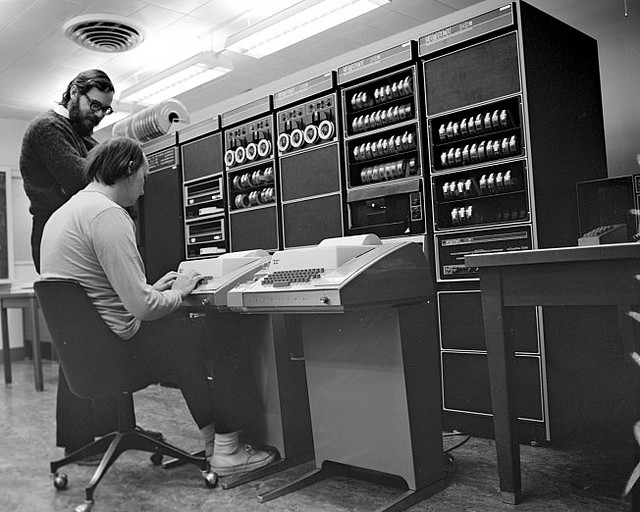

В начале 1970-х годов UNIX была портирована на ассемблер PDP-11, что способствовало её распространению.

В это время был разработан язык программирования C, который сделал UNIX переносимой на другие аппаратные платформы.

Стандартизация и распространение (1980-е годы):

- В 1983 году была создана организация POSIX (Portable Operating System Interface), стандартизирующая операционные системы UNIX и их взаимодействие.

- В этот период UNIX стала широко использоваться в академических и коммерческих средах, благодаря своей гибкости и мощности.

Коммерциализация и разделение (1990-е годы):

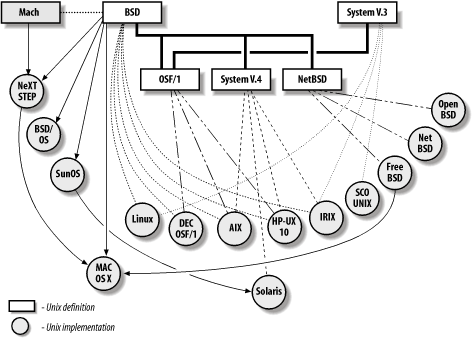

- В 1990-е годы произошло разделение UNIX на различные ветви, такие как AT&T UNIX, BSD UNIX, и System V UNIX.

- Коммерческие вендоры, такие как IBM, Sun Microsystems, и Hewlett-Packard, также внесли свой вклад в развитие UNIX, предлагая свои собственные версии операционной системы.

Открытое ПО и современность (2000-е годы и далее):

- В начале 2000-х годов UNIX стала базой для многих открытых и свободных операционных систем, таких как Linux и FreeBSD.

- С появлением Linux UNIX получила новый импульс развития, благодаря активному участию сообщества разработчиков и открытому доступу к коду.

Итак, UNIX превратилась из скромной экспериментальной операционной системы в мощный инструмент, который применяется повсеместно в сетевых серверах, мобильных устройствах, научных вычислениях и других областях. Её влияние на мир информационных технологий продолжает оставаться значительным и в настоящее время.

Основные принципы и философия UNIX

Основные принципы и философия UNIX были сформулированы еще в ранние годы развития системы и продолжают оставаться актуальными в настоящее время. Вот основные из них:

- Простота и естественность:

- UNIX стремится к простоте и естественности в своем дизайне и использовании. Как выразил Денис Ритчи, “UNIX поощряет вас создавать маленькие, сложные программы, которые делают одну вещь хорошо”.

- Принцип KISS (Keep It Simple, Stupid) отражает эту философию, поощряя простые и понятные решения.

- Модульность и гибкость:

- UNIX построена на модульном подходе, где функциональность разделяется на небольшие, независимые компоненты, которые могут взаимодействовать друг с другом. Это обеспечивает гибкость системы и упрощает её расширение и настройку.

- Принцип “Инструменты, а не политика” (The Unix Philosophy) призывает к созданию набора небольших, но мощных утилит, каждая из которых делает одну вещь хорошо, а не к созданию монолитных приложений.

- Открытость и свобода:

- UNIX придерживается открытости и свободы, позволяя пользователям легко получать доступ к исходному коду и модифицировать его по своему усмотрению.

- Принцип “Свобода выбора” (Freedom of Choice) подразумевает, что пользователи UNIX могут выбирать из множества различных инструментов и решений в зависимости от их потребностей и предпочтений.

- Текстовая ориентированность:

- UNIX ориентирована на работу с текстовыми данными и файлами. Многие операции и задачи могут быть выполнены с помощью текстовых команд и утилит.

- Принцип “Всё является файлом” (Everything is a file) говорит о том, что в UNIX все устройства и ресурсы представлены в виде файловой системы, что упрощает их обработку и управление.

- Сложность скрывается внутри:

- UNIX стремится к скрытию сложности внутри системы, предоставляя простой и понятный интерфейс для пользователя. Внутренние детали и сложности должны быть скрыты и обеспечивать стабильную и надежную работу.

Эти принципы и философия UNIX играют ключевую роль в формировании его уникальной культуры и подхода к разработке программного обеспечения, делая UNIX не только мощной операционной системой, но и фундаментом для развития целой экосистемы программ и инструментов.

Архитектура UNIX

Многоуровневая архитектура

Архитектура UNIX характеризуется многоуровневой структурой, где различные компоненты операционной системы находятся на разных уровнях. Основными компонентами являются ядро операционной системы и пользовательское пространство. Давайте рассмотрим каждый из них подробнее:

- Ядро операционной системы (Kernel):

- Ядро UNIX - это центральная часть операционной системы, ответственная за управление ресурсами компьютера и обеспечение выполнения пользовательских программ.

- Оно предоставляет базовые сервисы, такие как управление памятью, управление процессами, управление файлами, вводом/выводом и межпроцессным взаимодействием.

- Ядро работает в привилегированном режиме и имеет прямой доступ к аппаратным ресурсам компьютера.

- Пользовательское пространство (User Space):

- Пользовательское пространство UNIX - это область, в которой работают пользовательские программы и процессы, а также где хранятся пользовательские данные и конфигурационные файлы.

- Здесь расположены командные оболочки, текстовые редакторы, компиляторы, утилиты и другие программы, предназначенные для выполнения задач пользователей.

- Пользовательские процессы работают в пользовательском пространстве и имеют ограниченный доступ к системным ресурсам через системные вызовы, предоставляемые ядром.

- Взаимодействие между ядром и пользовательским пространством:

- Для обеспечения взаимодействия между ядром и пользовательскими процессами используется механизм системных вызовов. Пользовательские программы используют системные вызовы для запроса услуг ядра.

- Ядро операционной системы отвечает на системные вызовы, обеспечивая доступ к различным ресурсам и выполняя необходимые операции.

- Этот механизм изоляции ядра от пользовательского пространства обеспечивает безопасность и стабильность операционной системы, предотвращая нежелательные вмешательства пользовательских программ в работу ядра.

Многоуровневая архитектура UNIX обеспечивает модульность, гибкость и эффективность операционной системы, позволяя эффективно управлять ресурсами компьютера и обеспечивать выполнение различных задач пользователей.

Файловая система UNIX

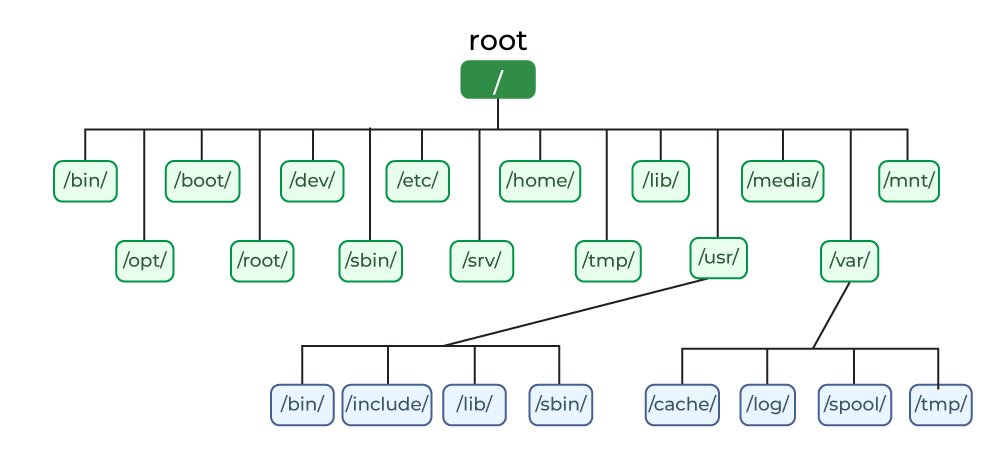

Иерархическая структура файловой системы

Иерархическая структура файловой системы UNIX является одной из её ключевых особенностей, которая обеспечивает организацию файлов и каталогов в логическую и удобную для работы форму. Основные черты иерархической структуры файловой системы UNIX включают в себя:

- Корневой каталог (/):

- Корневой каталог является самым верхним уровнем иерархии файловой системы UNIX.

- Все другие файлы и каталоги располагаются внутри корневого каталога или его подкаталогах.

- Иерархия каталогов:

- Файловая система UNIX организована в виде древовидной структуры, где каждый каталог может содержать другие файлы и подкаталоги.

- Подкаталоги могут содержать дополнительные файлы и каталоги, образуя иерархию подкаталогов.

- Стандартные каталоги:

- В UNIX существует ряд стандартных каталогов, которые имеют особое значение и предназначены для определенных типов файлов и данных.

- Например, /bin содержит исполняемые файлы команд, /etc содержит конфигурационные файлы, /home содержит домашние каталоги пользователей и т.д.

- Абсолютные и относительные пути:

- Файлы в UNIX могут быть адресованы с использованием абсолютных путей (начинающихся с /) или относительных путей (относительно текущего каталога).

- Абсолютные пути указывают полный путь от корневого каталога, а относительные пути указывают путь от текущего каталога.

- Символические ссылки:

- UNIX поддерживает символические ссылки, которые позволяют создавать псевдонимы для файлов и каталогов.

- Символическая ссылка представляет собой специальный файл, который содержит путь к другому файлу или каталогу.

- Права доступа:

- Каждый файл и каталог в UNIX имеет атрибуты прав доступа, определяющие, кто может читать, записывать и выполнять файлы.

- Права доступа обеспечивают контроль доступа к файлам и обеспечивают безопасность файловой системы.

Иерархическая структура файловой системы UNIX обеспечивает организацию файлов и данных в логическую и удобную для работы форму, что позволяет эффективно управлять файлами и обеспечивать их безопасность.

Основные каталоги и их назначение

В UNIX-подобных операционных системах существует стандартная иерархия каталогов, включающая ряд основных каталогов, каждый из которых имеет своё назначение. Вот основные каталоги и их назначение:

- / (корневой каталог):

- Это самый верхний уровень иерархии файловой системы.

- В этом каталоге содержатся все остальные файлы и каталоги, включая другие основные каталоги.

- /bin (бинарные файлы):

- Содержит исполняемые файлы, необходимые для базовой работы системы и для выполнения команд пользователя.

- /sbin (системные бинарные файлы):

- Аналогично /bin, но содержит исполняемые файлы, предназначенные для системных административных задач. Эти файлы обычно доступны только администраторам системы.

- /etc (конфигурационные файлы):

- Содержит конфигурационные файлы для различных компонентов операционной системы, таких как пользователи, группы, сетевые параметры и другие.

- /dev (устройства):

- Содержит специальные файлы, представляющие устройства компьютера, такие как жесткие диски, устройства ввода-вывода и другие.

- /usr (каталог пользователя):

- Обычно содержит пользовательские программы, библиотеки, документацию и другие ресурсы, необходимые для работы системы.

- /var (изменяемые файлы):

- Содержит изменяемые файлы, такие как журналы системы (логи), временные файлы, кэши и другие файлы, которые могут изменяться во время работы системы.

- /tmp (временные файлы):

- Содержит временные файлы, созданные различными программами во время их выполнения. Эти файлы обычно удаляются при перезагрузке системы.

- /home (домашние каталоги пользователей):

- Каждый пользователь обычно имеет свой собственный подкаталог в /home, где он может хранить свои личные файлы и настройки.

- /root (домашний каталог root):

- Это домашний каталог суперпользователя (root), основного администратора системы.

Эти основные каталоги представляют собой стандартную иерархию файловой системы UNIX и обеспечивают организацию файлов и данных в системе.

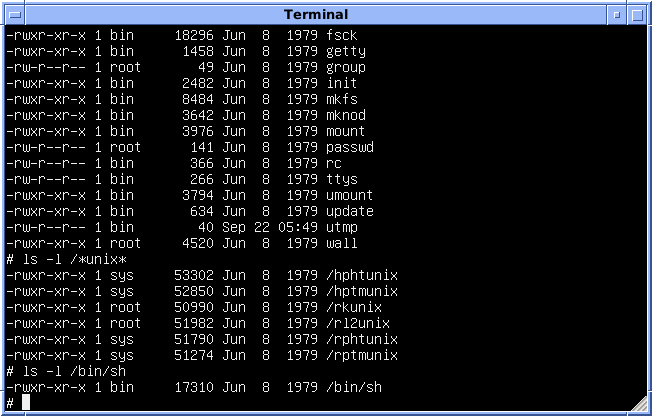

Права доступа к файлам и каталогам

В UNIX-подобных операционных системах права доступа к файлам и каталогам управляются с помощью различных атрибутов, которые определяют, какие операции могут быть выполнены над файлом или каталогом. Вот основные атрибуты прав доступа:

- Владелец файла (Owner):

- Пользователь, который создал файл или каталог, автоматически назначается владельцем.

- Владелец имеет права на чтение (r), запись (w) и выполнение (x) файла или каталога.

- Группа владельца (Group):

- Каждый файл или каталог также связан с группой владельца.

- Группа владельца имеет такие же права доступа, как и владелец, но только если они установлены для группы.

- Остальные (Others):

- Это все остальные пользователи системы, которые не являются владельцем файла и не входят в группу владельца.

- Остальные пользователи могут иметь свои собственные права доступа к файлу или каталогу.

Каждый файл или каталог в UNIX-подобной системе имеет три набора прав доступа:

- Read (r): Позволяет просматривать содержимое файла или каталога.

- Write (w): Позволяет изменять файл или каталог, включая создание, удаление и изменение его содержимого.

- Execute (x): Позволяет выполнять файлы (для каталогов это разрешает вход в каталог).

Эти права представлены для владельца, группы владельца и остальных пользователей. В UNIX-подобных системах для установки прав доступа используется команда chmod, а для просмотра текущих прав - команда ls -l, которая выводит список файлов с их атрибутами прав доступа.

Командный интерфейс

Командная оболочка (Shell)

Командная оболочка (Shell) в UNIX-подобных операционных системах является интерфейсом между пользователем и операционной системой. Она предоставляет пользователю возможность взаимодействовать с системой с помощью командной строки или графического интерфейса (в некоторых случаях).

Вот основные характеристики командной оболочки:

- Интерпретация команд:

- Командная оболочка принимает команды от пользователя и интерпретирует их для выполнения различных задач.

- Эти команды могут включать выполнение программ, управление файлами и каталогами, управление процессами, настройку системы и многое другое.

- Интерактивный и пакетный режимы:

- Командная оболочка может работать в интерактивном режиме, когда пользователь вводит команды непосредственно с клавиатуры и получает мгновенные результаты.

- Она также может работать в пакетном режиме, когда команды хранятся в файле, который затем выполняется командной оболочкой.

- Встроенные команды и внешние программы:

- Командная оболочка может иметь свои собственные встроенные команды, которые выполняются непосредственно внутри оболочки.

- Она также может выполнять внешние программы и скрипты, хранящиеся в системе.

- Перенаправление ввода/вывода:

- Командная оболочка позволяет перенаправлять ввод и вывод команд с помощью различных операторов (>, <, | и др.), что позволяет создавать сложные конвейеры и обрабатывать данные эффективно.

- Оболочки в UNIX:

- Существует несколько различных оболочек в UNIX-подобных системах, таких как Bash (Bourne Again Shell), Csh (C Shell), Ksh (Korn Shell), Zsh (Z Shell) и другие.

- Каждая оболочка имеет свои особенности и возможности, а также набор встроенных команд.

Командные оболочки играют важную роль в UNIX-подобных операционных системах, обеспечивая пользователям мощный и гибкий интерфейс для управления системой и выполнения различных задач.

Основные команды для работы с файлами и процессами

Вот несколько основных команд для работы с файлами и процессами в UNIX-подобных операционных системах:

Команды для работы с файлами:

- ls: Отображает содержимое текущего каталога.

- Пример использования:

ls

- Пример использования:

- cd: Перемещает в другой каталог.

- Пример использования:

cd /path/to/directory

- Пример использования:

- pwd: Отображает текущий рабочий каталог.

- Пример использования:

pwd

- Пример использования:

- cp: Копирует файлы или каталоги.

- Пример использования:

cp source_file destination_file

- Пример использования:

- mv: Перемещает или переименовывает файлы или каталоги.

- Пример использования:

mv old_name new_name

- Пример использования:

- rm: Удаляет файлы или каталоги.

- Пример использования:

rm file_name

- Пример использования:

- mkdir: Создает новый каталог.

- Пример использования:

mkdir directory_name

- Пример использования:

- rmdir: Удаляет пустой каталог.

- Пример использования:

rmdir directory_name

- Пример использования:

- touch: Создает новый файл или обновляет время последнего доступа/изменения существующего файла.

- Пример использования:

touch file_name

- Пример использования:

- cat: Выводит содержимое файла.

- Пример использования:

cat file_name

- Пример использования:

Команды для работы с процессами:

- ps: Отображает список активных процессов.

- Пример использования:

ps

- Пример использования:

- top: Отображает динамическое обновление списка процессов и системных ресурсов.

- Пример использования:

top

- Пример использования:

- kill: Завершает процесс по его идентификатору (PID).

- Пример использования:

kill PID

- Пример использования:

- killall: Завершает все процессы с указанным именем.

- Пример использования:

killall process_name

- Пример использования:

- nice: Запускает процесс с указанным приоритетом.

- Пример использования:

nice -n 10 command

- Пример использования:

- bg: Запускает приостановленный процесс в фоновом режиме.

- Пример использования:

bg

- Пример использования:

- fg: Возвращает фоновый процесс в передний план.

- Пример использования:

fg

- Пример использования:

- jobs: Отображает список фоновых задач.

- Пример использования:

jobs

- Пример использования:

Это только небольшой набор команд для работы с файлами и процессами в UNIX-подобных системах. Существует множество других команд с различными опциями и возможностями для управления файлами и процессами.

Стандартные потоки

В UNIX-подобных операционных системах стандартные потоки представляют собой основные каналы ввода, вывода и ошибок, используемые для взаимодействия между процессами, командами и файлами. Существуют три стандартных потока:

- Стандартный ввод (stdin):

- Представляет собой поток, из которого процесс может читать данные. Обычно это клавиатура.

- Обозначается как файловый дескриптор с номером 0.

- Стандартный вывод (stdout):

- Представляет собой поток, в который процесс может записывать данные. Обычно это экран.

- Обозначается как файловый дескриптор с номером 1.

- Стандартный вывод ошибок (stderr):

- Представляет собой поток, в который процесс может записывать сообщения об ошибках и предупреждения. Обычно это также экран.

- Обозначается как файловый дескриптор с номером 2.

Стандартные потоки позволяют процессам эффективно взаимодействовать друг с другом и с окружающей средой. Например, команды в командной строке обычно используют стандартный ввод для чтения данных, стандартный вывод для вывода результатов и стандартный вывод ошибок для сообщений об ошибках.

Кроме того, стандартные потоки могут быть перенаправлены, используя операторы перенаправления (>, <, >>), чтобы изменить их направление и связать их с файлами или другими процессами.

Стандартные потоки являются важной частью концепции потоков ввода-вывода в UNIX и обеспечивают единый и удобный интерфейс для обмена данными между программами и окружающей средой.

Использование пайпов и редиректов

В UNIX-подобных операционных системах пайпы (|) и редиректы (<, >, >>) используются для управления потоками данных между процессами и файлами. Вот как они могут быть использованы:

Пайпы (|):

Пайпы используются для передачи вывода одной команды в качестве входных данных для другой команды. Это позволяет создавать цепочки команд, где вывод одной команды является вводом для другой. Примеры:

Примеры использования пайпов:

Отобразить содержимое файла и отфильтровать строки, содержащие определенный текст:

Отобразить список процессов и отфильтровать их по имени:

Подсчитать количество строк в выводе:

Редиректы (<, >, >>):

Перенаправление стандартных потоков в UNIX-подобных операционных системах позволяет изменять направление потоков ввода, вывода и ошибок для процессов. Это полезный механизм, который позволяет перенаправлять данные между файлами, процессами и устройствами. Вот как это работает:

Перенаправление стандартного ввода (stdin):

Используется для перенаправления ввода данных для процесса из файла или другого процесса.

Для этого используется оператор

<.Пример:

Перенаправление стандартного вывода (stdout):

Используется для перенаправления вывода данных процесса в файл или другой процесс.

Для перезаписи файла используется оператор

>.Для добавления данных в конец файла используется оператор

>>.Примеры:

Перенаправление стандартного вывода ошибок (stderr):

Используется для перенаправления сообщений об ошибках и предупреждений процесса в файл или другой процесс.

Для этого используется оператор

2>для перезаписи файла и2>>для добавления данных в конец файла.Примеры:

Комбинированное перенаправление (stdout и stderr):

Можно также перенаправить как стандартный вывод, так и стандартный вывод ошибок в один и тот же файл.

Для этого используется оператор

&>для перезаписи файла и&>>для добавления данных в конец файла.Примеры:

Перенаправление стандартных потоков является мощным инструментом для управления вводом, выводом и ошибками в UNIX-подобных системах. Он позволяет перенаправлять данные с одного места на другое, обеспечивая гибкость в работе с командной строкой и сценариями оболочки.

Процессы и управление ресурсами

Понятие процесса в UNIX

В UNIX-подобных операционных системах процесс представляет собой экземпляр выполняющейся программы. Процесс содержит код программы, данные, которые использует программа во время выполнения, и различные атрибуты состояния процесса. Вот основные характеристики процессов в UNIX:

- Идентификатор процесса (PID):

- Каждый процесс в системе имеет уникальный идентификатор PID, который используется для идентификации и управления процессами.

- Состояние процесса:

- Процесс может находиться в одном из нескольких состояний, таких как запущен (running), ожидание (waiting), приостановлен (suspended) или завершен (terminated).

- Родительский и дочерний процессы:

- В UNIX процессы могут порождать другие процессы, называемые дочерними процессами. Эти процессы образуют иерархию, где каждый процесс, за исключением инициализации (init), имеет родительский процесс.

- Коммуникация между процессами:

- Процессы могут обмениваться данными и взаимодействовать друг с другом с помощью различных механизмов межпроцессного взаимодействия, таких как каналы (pipes), сигналы (signals), разделяемая память (shared memory) и сообщения (message queues).

- Планирование процессов:

- Операционная система отвечает за управление ресурсами процессора и планирование выполнения процессов. Процессы могут быть переключены между состояниями выполнения и ожидания в соответствии с алгоритмами планирования операционной системы.

- Управление процессами:

- Пользователи и администраторы могут управлять процессами с помощью команд и утилит, таких как ps (отображение списка процессов), kill (завершение процесса), nice (управление приоритетом процесса) и другие.

Процессы являются ключевым понятием в UNIX-подобных операционных системах, и эффективное управление ими является важной частью обеспечения стабильности и производительности системы.

Управление процессами: запуск, приостановка, завершение

В UNIX-подобных операционных системах управление процессами может быть осуществлено с помощью различных команд и утилит. Вот основные команды для запуска, приостановки и завершения процессов:

- Запуск процесса:

Для запуска процесса можно использовать команду

exec, которая выполняет указанную программу в текущем процессе, заменяя его содержимое. Например:Или можно просто запустить программу в фоновом режиме, добавив амперсанд (&) в конец команды. Например:

- Приостановка процесса:

Для приостановки выполнения процесса можно использовать команду

Ctrl + Z, которая отправляет сигнал SIGSTOP процессу, приостанавливая его выполнение.Также можно использовать команду

killс опцией-STOPи указанием PID процесса. Например:

- Завершение процесса:

Для завершения процесса можно использовать команду

killс указанием PID процесса. Например:Можно также использовать команду

killс опцией-9, чтобы отправить процессу сигнал SIGKILL, принудительно завершив его выполнение. Например:

- Отправка сигналов процессам:

- Кроме сигнала SIGKILL и SIGSTOP, которые приводят к немедленному завершению или приостановке процесса, можно отправлять и другие сигналы с помощью команды

kill. Например:- SIGTERM (15): стандартный сигнал завершения, который позволяет процессу выполнить завершающие действия перед выходом.

- SIGINT (2): сигнал прерывания, который обычно генерируется при нажатии Ctrl + C.

- Кроме сигнала SIGKILL и SIGSTOP, которые приводят к немедленному завершению или приостановке процесса, можно отправлять и другие сигналы с помощью команды

Эти команды позволяют эффективно управлять процессами в UNIX-подобных системах, запуская и завершая их, а также управляя их выполнением по необходимости.

Механизмы межпроцессного взаимодействия

В UNIX-подобных операционных системах существует несколько механизмов межпроцессного взаимодействия (IPC - Inter-Process Communication), которые позволяют процессам обмениваться данными и синхронизировать свою работу. Вот некоторые из них:

- Каналы (Pipes):

- Каналы - это однонаправленный канал для передачи данных между процессами. Один процесс записывает данные в канал, а другой читает их из него.

- Каналы могут быть анонимными (создаются с помощью системного вызова

pipe()) или именованными (создаются как файлы в файловой системе). - Пример:

ls | grep pattern

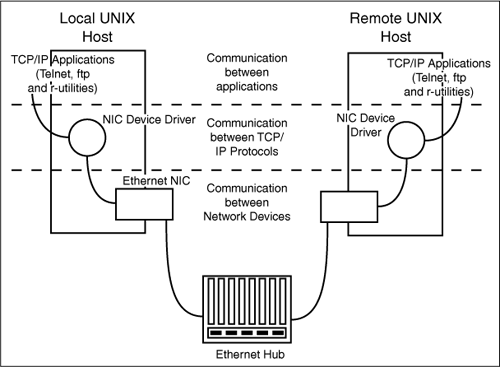

- Сокеты (Sockets):

- Сокеты - это двусторонний механизм связи между процессами через сеть или на одной машине. Они позволяют обмениваться данными между процессами, работающими на разных компьютерах или на одном компьютере.

- Сокеты могут быть потоковыми (TCP) или дейтаграммными (UDP).

- Пример: Клиент-серверное взаимодействие по сети.

- Сигналы (Signals):

- Сигналы используются для уведомления процессов о событиях или прерывании выполнения. Например, процесс может отправить сигнал другому процессу, чтобы запросить его завершение или передать информацию о событии.

- Пример:

kill -SIGNAL PID

- Разделяемая память (Shared Memory):

- Разделяемая память позволяет нескольким процессам обмениваться данными, размещенными в общем сегменте памяти.

- Этот механизм обычно используется для передачи больших объемов данных между процессами без копирования данных.

- Пример: Использование разделяемой памяти для обмена информацией между процессами.

- Очереди сообщений (Message Queues):

- Очереди сообщений позволяют процессам обмениваться сообщениями через системный объект, известный как очередь сообщений.

- Этот механизм обеспечивает асинхронную передачу сообщений между процессами.

- Пример: Использование очередей сообщений для передачи данных между процессами.

- Семафоры (Semaphores):

- Семафоры используются для синхронизации доступа к общим ресурсам несколькими процессами.

- Они позволяют процессам ожидать наступления события или сигнализировать о своем завершении.

- Пример: Использование семафоров для контроля доступа к разделяемым ресурсам.

Эти механизмы межпроцессного взаимодействия обеспечивают гибкость и мощные возможности для взаимодействия процессов в UNIX-подобных операционных системах. В зависимости от требований приложения можно выбирать подходящий механизм для решения конкретной задачи.

Сетевые возможности UNIX

Инструменты для работы с сетью

В UNIX-подобных операционных системах существует множество инструментов для работы с сетью, которые помогают администраторам и пользователям управлять сетевыми соединениями, диагностировать сетевые проблемы и выполнить различные сетевые задачи. Вот некоторые из них:

- ifconfig / ip:

- Команды ifconfig (или ip) используются для настройки сетевых интерфейсов, просмотра информации о текущих сетевых соединениях, IP-адресах, масках подсети и других параметрах сетевого интерфейса.

- netstat:

- Команда netstat позволяет просматривать различные сетевые статистики и информацию о сетевых соединениях, маршрутах и интерфейсах. Она может быть использована для мониторинга сетевой активности и диагностики сетевых проблем.

- ss:

- Команда ss (socket statistics) также предоставляет информацию о сетевых соединениях и сокетах. Она является более современной и эффективной альтернативой команде netstat.

- ping:

- Команда ping используется для проверки доступности хоста в сети и измерения задержки (ping time) до этого хоста. Она отправляет ICMP-пакеты на указанный хост и ожидает ответа.

- traceroute / tracepath:

- Команды traceroute и tracepath используются для определения маршрута следования пакетов в сети от исходного узла до целевого узла. Они позволяют определить путь, который пакеты проходят через сеть.

- dig / nslookup:

- Команды dig и nslookup используются для выполнения DNS-запросов и получения информации о DNS-записях для заданного доменного имени. Они позволяют определить IP-адреса хостов, найти информацию о доменных записях и проверить настройки DNS.

- wget / curl:

- Команды wget и curl используются для загрузки файлов и данных по сети. Они могут использоваться для скачивания файлов с удаленных серверов, выполнения HTTP-запросов и тестирования доступности веб-ресурсов.

- ssh:

- Команда ssh (Secure Shell) используется для удаленного доступа к компьютерам по сети и выполнения команд на удаленных машинах. Она обеспечивает защищенное шифрованное соединение.

Это лишь небольшой набор инструментов для работы с сетью в UNIX-подобных системах. Существует множество других утилит, которые могут быть использованы для различных сетевых задач, в зависимости от требований и потребностей пользователя.

Конфигурация сетевых интерфейсов

Настройка сетевых интерфейсов в UNIX-подобных операционных системах осуществляется с использованием различных инструментов и файлов конфигурации. Вот основные шаги для конфигурации сетевых интерфейсов:

- Определение сетевых интерфейсов:

- Прежде всего, определите, какие сетевые интерфейсы доступны на вашем компьютере. Это можно сделать с помощью команды

ifconfigилиip link. - Наиболее распространенными интерфейсами являются Ethernet (ethX) и беспроводные (wlanX).

- Прежде всего, определите, какие сетевые интерфейсы доступны на вашем компьютере. Это можно сделать с помощью команды

- Настройка IP-адреса и маски подсети:

Для назначения IP-адреса и маски подсети используйте команды

ifconfigилиip addr.Например:

или

- Настройка маршрутизации:

Для добавления маршрутов используйте команду

routeилиip route.Например:

или

- Настройка DNS:

Для настройки DNS-серверов редактируйте файл

/etc/resolv.conf, добавляя IP-адреса DNS-серверов.Например:

nameserver 8.8.8.8 nameserver 8.8.4.4

- Настройка интерфейсов в файле конфигурации:

- В большинстве современных UNIX-подобных систем существуют файлы конфигурации, где можно определить постоянные настройки сетевых интерфейсов.

- Например, в Ubuntu файл

/etc/network/interfacesиспользуется для настройки сетевых интерфейсов.

- Перезапуск сетевых служб:

После внесения изменений в конфигурацию сетевых интерфейсов может потребоваться перезапустить сетевые службы для применения изменений.

Например:

Это основные шаги, которые часто используются для настройки сетевых интерфейсов в UNIX-подобных системах. В зависимости от конкретной ОС и ее версии могут быть различия в способах настройки сети.

Примеры использования сетевых команд

Вот несколько примеров использования различных сетевых команд в UNIX-подобных операционных системах:

Проверка сетевого соединения с помощью ping:

- Проверить доступность хоста в сети и измерить задержку (ping time) до этого хоста.

Просмотр текущих сетевых соединений с помощью netstat:

- Отображение списка активных сетевых соединений и слушающих портов.

Просмотр информации о сетевом интерфейсе с помощью ifconfig (или ip addr):

- Просмотр IP-адреса, состояния интерфейса и других сетевых параметров.

или

Просмотр маршрутной таблицы с помощью route (или ip route):

- Просмотр текущих маршрутов в системе.

или

Проверка доступности сетевого порта с помощью telnet:

- Проверка доступности хоста по определенному порту.

Просмотр DNS-записей с помощью dig:

- Получение информации о DNS-записях для указанного доменного имени.

Отправка запроса HTTP с помощью curl:

- Выполнение HTTP-запроса к веб-серверу и получение содержимого страницы.

Установка SSH-соединения с удаленным хостом:

- Установка безопасного удаленного доступа к другому компьютеру по SSH.

Это лишь несколько примеров использования различных сетевых команд в UNIX-подобных операционных системах. Существует множество других команд и утилит для работы с сетью, которые могут быть полезны в различных сценариях.

Безопасность и аутентификация

Модель безопасности UNIX

Модель безопасности Unix основана на концепции разделения прав доступа к ресурсам системы между пользователями и группами. В Unix существует три основных типа субъектов безопасности:

- Пользователи: Каждый пользователь в Unix имеет уникальное имя и пароль, которые используются для аутентификации в системе. Каждому пользователю назначаются определенные права доступа к файлам и другим ресурсам системы.

- Группы: Группы в Unix используются для объединения пользователей с общими интересами или ролями. Каждой группе назначаются определенные права доступа к файлам и другим ресурсам системы.

- Процессы: Каждый процесс в Unix выполняется от имени определенного пользователя и группы. Права доступа процесса к файлам и другим ресурсам системы определяются правами доступа пользователя и группы, от имени которых выполняется процесс.

Модель безопасности Unix предоставляет следующие механизмы защиты:

- Разграничение прав доступа: В Unix права доступа к файлам и другим ресурсам системы разграничиваются на основе пользователей и групп. Каждый файл и ресурс имеет набор прав доступа, которые определяют, какие операции могут выполнять пользователи и группы.

- Контроль доступа: В Unix используется механизм контроля доступа на основе разрешений, который определяет, какие операции могут выполнять пользователи и группы над файлами и другими ресурсами системы.

- Аутентификация: В Unix используется механизм аутентификации, который требует от пользователей предоставления уникального имени и пароля для доступа к системе. Это предотвращает несанкционированный доступ к системе.

- Аудит: В Unix существует механизм аудита, который позволяет отслеживать действия пользователей и процессов в системе. Это позволяет администраторам обнаруживать и исправлять нарушения безопасности.

- Сетевая безопасность: В Unix существуют механизмы сетевой безопасности, которые предотвращают несанкционированный доступ к системе через сеть. Это включает в себя механизмы аутентификации и шифрования данных.

В целом, модель безопасности Unix основана на концепции разделения прав доступа и предоставления различных механизмов защиты для предотвращения несанкционированного доступа к ресурсам системы. Эта модель безопасности является гибкой и надежной, и она широко используется во многих современных операционных системах.

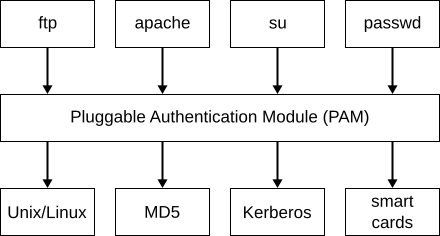

Аутентификация пользователей

Аутентификация пользователей в Unix - это процесс проверки подлинности пользователя, предоставляющего имя пользователя и пароль для доступа к системе. В Unix существует несколько механизмов аутентификации пользователей:

- Локальная аутентификация: Локальная аутентификация осуществляется с помощью файла /etc/passwd, который содержит информацию о всех локальных пользователях системы. При локальной аутентификации пользователь вводит имя пользователя и пароль, и система проверяет их соответствие информации в файле /etc/passwd.

- Сетевая аутентификация: Сетевая аутентификация осуществляется с помощью протоколов, таких как NIS (Network Information Service), LDAP (Lightweight Directory Access Protocol) или Kerberos. Эти протоколы позволяют пользователям аутентифицироваться на удаленных системах, используя единые учетные данные.

- Аутентификация с использованием открытых ключей: Аутентификация с использованием открытых ключей осуществляется с помощью пары открытого и закрытого ключей. Закрытый ключ хранится на локальном компьютере пользователя, а открытый ключ хранится на удаленном сервере. При аутентификации пользователь предоставляет свой открытый ключ, а система проверяет его соответствие закрытому ключу.

- Аутентификация с использованием смарт-карт: Аутентификация с использованием смарт-карт осуществляется с помощью смарт-карт, которые содержат цифровую подпись пользователя. При аутентификации пользователь вставляет смарт-карту в чтецарту и вводит PIN-код. Система проверяет цифровую подпись на смарт-карте и предоставляет доступ к системе.

Все эти механизмы аутентификации используются для обеспечения безопасности системы и предотвращения несанкционированного доступа к ресурсам системы. Выбор того или иного механизма аутентификации зависит от конкретных требований безопасности и политики безопасности организации.

Методы обеспечения безопасности в UNIX

В Unix существует несколько методов обеспечения безопасности, которые помогают защитить систему от несанкционированного доступа и предотвратить утечки конфиденциальной информации. Ниже приведены некоторые из наиболее распространенных методов обеспечения безопасности в Unix:

- Контроль доступа: Контроль доступа - это один из основных методов обеспечения безопасности в Unix. Он предоставляет возможность ограничить доступ к файлам, каталогам и другим ресурсам системы для определенных пользователей или групп пользователей. В Unix существует несколько типов разрешений на доступ к файлам: чтение, запись и выполнение.

- Шифрование: Шифрование - это еще один важный метод обеспечения безопасности в Unix. Он предоставляет возможность защитить конфиденциальную информацию от несанкционированного доступа путем ее преобразования в нечитаемый формат. В Unix существует несколько алгоритмов шифрования, таких как AES, Blowfish и DES.

- Аутентификация: Аутентификация - это процесс проверки подлинности пользователя, предоставляющего имя пользователя и пароль для доступа к системе. В Unix существует несколько методов аутентификации, таких как локальная аутентификация, сетевая аутентификация, аутентификация с использованием открытых ключей и аутентификация с использованием смарт-карт.

- Аудит: Аудит - это процесс сбора и анализа информации о деятельности пользователей и системы. В Unix существует несколько инструментов аудита, таких как syslog, auditd и tripwire. Эти инструменты помогают администраторам отслеживать деятельность пользователей и обнаруживать подозрительные события.

- Обновление системы: Обновление системы - это важный метод обеспечения безопасности в Unix. Он предоставляет возможность установить последние обновления безопасности и исправления ошибок, которые помогают защитить систему от известных уязвимостей.

- Сетевая безопасность: Сетевая безопасность - это важный метод обеспечения безопасности в Unix. Он предоставляет возможность защитить систему от несанкционированного доступа через сеть путем использования брандмауэров, VPN и других инструментов сетевой безопасности.

Все эти методы обеспечения безопасности в Unix помогают защитить систему от несанкционированного доступа и предотвратить утечки конфиденциальной информации. Выбор того или иного метода зависит от конкретных требований безопасности и политики безопасности организации.

Современные разработки и перспективы UNIX

Развитие UNIX-подобных операционных систем

После создания оригинальной операционной системы Unix в Bell Labs в 1969 году, Unix-подобные операционные системы стали широко распространяться и развиваться. Ниже приведены некоторые из наиболее важных событий и тенденций в развитии Unix-подобных операционных систем:

- Развитие BSD: Berkeley Software Distribution (BSD) - это одна из первых версий Unix, которая была разработана в Университете Калифорнии в Беркли в 1977 году. BSD включала многие новые функции и улучшения, такие как сетевую поддержку и виртуальную память. BSD стала основой для многих последующих Unix-подобных операционных систем, таких как FreeBSD, NetBSD и OpenBSD.

- Создание GNU: Проект GNU (GNU’s Not Unix) был запущен Ричардом Столлманом в 1983 году с целью создания свободной Unix-подобной операционной системы. GNU включает многие инструменты и утилиты, необходимые для создания полноценной операционной системы, такие как компилятор GCC, текстовый редактор Emacs и командная оболочка Bash.

- Создание Linux: Linux - это свободная Unix-подобная операционная система, созданная Линусом Торвальдсом в 1991 году. Linux использует ядро, написанное Торвальдсом, и многие инструменты и утилиты из проекта GNU. Linux стала одной из наиболее популярных Unix-подобных операционных систем и используется во многих серверах, настольных компьютерах и встроенных системах.

- Развитие коммерческих Unix-систем: В 1980-х и 1990-х годах многие компании, такие как Sun Microsystems, HP и IBM, разработали свои собственные версии Unix для использования в коммерческих целях. Эти системы, такие как Solaris, HP-UX и AIX, включали многие новые функции и улучшения, такие как поддержку многопроцессорности и высокую производительность.

- Развитие открытых стандартов: В 1980-х годах была создана организация IEEE, которая разработала стандарт POSIX (Portable Operating System Interface) для Unix-подобных операционных систем. Этот стандарт определяет набор интерфейсов программирования приложений (API) и командной оболочки, которые должны поддерживаться любой Unix-подобной операционной системой. Это способствовало совместимости между различными Unix-системами и облегчило перенос приложений между ними.

В настоящее время Unix-подобные операционные системы продолжают развиваться и улучшаться. Они используются во многих областях, таких как веб-серверы, облачные вычисления, мобильные устройства и встроенные системы. Unix-подобные операционные системы остаются одними из наиболее надежных и безопасных операционных систем, доступных сегодня.

Значение UNIX в современном мире информационных технологий

Unix играет важную роль в современном мире информационных технологий и имеет множество преимуществ, которые делают ее предпочтительной для многих применений. Ниже приведены некоторые из наиболее важных преимуществ Unix:

- Надежность: Unix-подобные операционные системы известны своей надежностью и стабильностью. Они разработаны для работы в многопользовательских и многозадачных средах и могут работать без перезагрузок в течение длительного времени. Это делает Unix идеальной платформой для серверов и других критически важных приложений.

- Безопасность: Unix-подобные операционные системы имеют хорошо продуманную систему безопасности, основанную на правах доступа к файлам и процессам. Это позволяет администраторам контролировать доступ к ресурсам системы и предотвращать несанкционированный доступ.

- Портируемость: Unix-подобные операционные системы разработаны для работы на различных аппаратных платформах, от настольных компьютеров до крупных серверов. Это означает, что приложения, написанные для Unix, могут быть легко перенесены на другие платформы без существенных изменений.

- Открытость: Unix-подобные операционные системы основаны на открытых стандартах, таких как POSIX, и многие из них являются открытым программным обеспечением. Это означает, что пользователи могут свободно модифицировать и распространять исходный код системы, а также использовать ее для любых целей.

- Богатый набор инструментов: Unix-подобные операционные системы предоставляют богатый набор инструментов и утилит для разработки и администрирования системы. Это включает в себя текстовые редакторы, компиляторы, интерпретаторы командной строки и многие другие инструменты, которые делают Unix идеальной платформой для разработки программного обеспечения.

В настоящее время Unix-подобные операционные системы широко используются во многих областях, таких как веб-серверы, облачные вычисления, мобильные устройства и встроенные системы. Unix продолжает играть важную роль в развитии информационных технологий и остается одной из наиболее надежных и безопасных операционных систем, доступных сегодня.